DEX插件注入器-注入插件功能成功后怎么操作

方法如下 1AndroidStudio创建项目,创建returnNum方法返回数字 2build项目,将apk push手机中 3Frida注入加载APK,并调用returnNum方法。

插件调用主工程 在ClassLoader构造时指定主工程的DexClassLoader为父加载器即可直接调用主工程中的类和方法 主工程调用插件 如果是多DexClassLoader的情况,则需要通过插件的DexClassLoader加载对应的类并反射调用其方法。

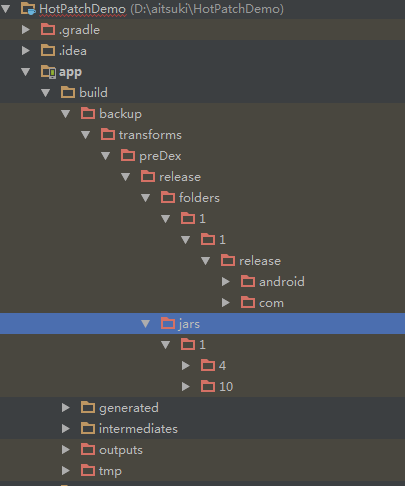

首先可以用multidex配置buildgradle进行解决,生成的Apk中将包含多个dex文件,比如classesdex, classes2dex 如下,需要对buildgradle进行修改afterEvaluate tasksmatching #39dex#39each。

dexspy是小米基于著名的xposed框架修改的新patchrom框架这几天瞄了一下反编译的代码,做个笔记与smali注入相比,新的机制借助xposed的hook机制可以使未来MIUI移植适配变得更简单dexspy的java部分代码在framework_ext中,核心。

901368html 多玩这里有下载,最新的223可用。

最终还是从dexfile去查找的class 3一般app运行主要用到2个类加载器,一个是PathClassLoader主要用于加载自己写的类另一个是BootClassLoader用于加载Framework中的类 4热修复和插件化一般是利用DexClass。

插件框架实现思路及原理 一技术可行性 a apk的安装处理流程 i apk会copy到dataappii 解压apk中的classdex,并对其进行优化,获得odex即JIT最后保存到datadalvik_cacheiii 还有一些权限和包信息。

加固安卓软件一般要达到以下效果1防逆向通过DEX 文件加壳以及DEX 虚拟化等技术,防止代码被反编译和逆向分析2防篡改通过校验 APK 开发者签名,防止被二次打包,植入广告或恶意代码3防调试防止应用被 IDA。

目前进行到这一步,只能看到xml文件的内容,其工程中的java源文件还是看不到,看目录结构下有一个classesdex文件,我们需要将dex文件变为jar文件这里用到了另一个工具dex2jar自行搜索下载在Windows下解压之后的目录如。

貌似是gradle更新之后,里面的单元测试插件未更新各种谷歌,找到了这个地址。

AbstractResultService的实现在SampleResultService类里面,SampleResultService的onPatchResult删除了原始的插件文件到这里插件加载分析就基本结束了 插件加载分析结束了,但是却没有去分析dexDiff差分的计算,而这个dexDiff差分计算。

3Android和Unity3D端,两边都需要加入一些代码从而可以使之关联交互4将Android端代码编译成jar文件以插件形式放入到Unity端中 5在Unity中将整个项目Build成apk文件,然后安装到手机或模拟器里运行 本文主要讲解1,2,3。

Hot Patch可以通过hook来修改java的method,注入自己的代码,实现非侵入式的runtime修改,或者采用正向编程,通过工具生成patch文件,通过jni bridge指向补丁文件中的方法还有就是利用ClassLoader,在dex中查找class时,如果找到类。

应用加固可以在一定程度上保护自己核心代码算法,提高破解盗版二次打包的难度,缓解代码注入动态调试内存注入攻击等 但也对应用的兼容性有一定影响,加壳技术不行的话,还会影响程序运行效率病毒扫描通过病毒特征库。

# DamageEx单体伤害显示插件DamageEx游戏中输入dex打开设置菜单 # DBMDBM是一款强大的老牌首领报警插件,让你在RAID副本中游刃有余设置命令“dbm” # DoubleWideProfessionDoubleWideProfession专业技能窗口扩展插件。

1混淆java代码增加无用代码,或者重命名,使反编译后的源代码难于看懂2关键代码使用jni调用本地代码,用c或c++编写,相对于class文件,so相对比较难于反编译 需要开发者熟悉如何写c或c++代码3如果自身时间。

DamageEx v206 b1是这个么php?tid=3extra=page%3D1%26amp%3Bfilter%3Dtype%26amp%3Btypeid%3D215。

相关文章

发表评论

评论列表

- 这篇文章还没有收到评论,赶紧来抢沙发吧~